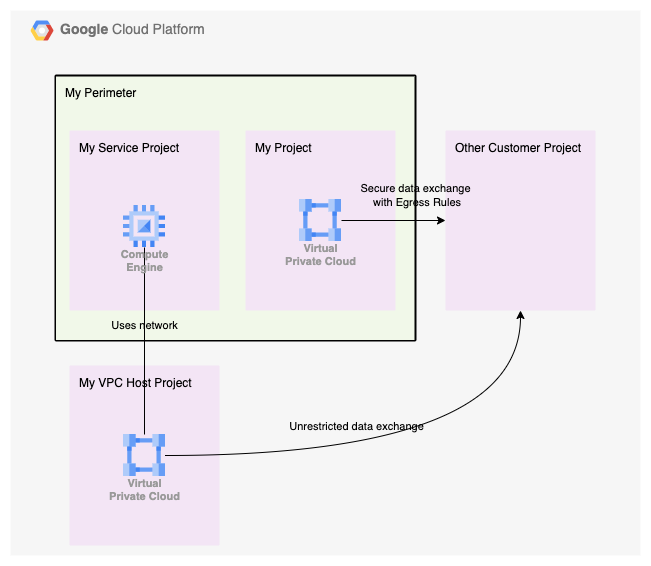

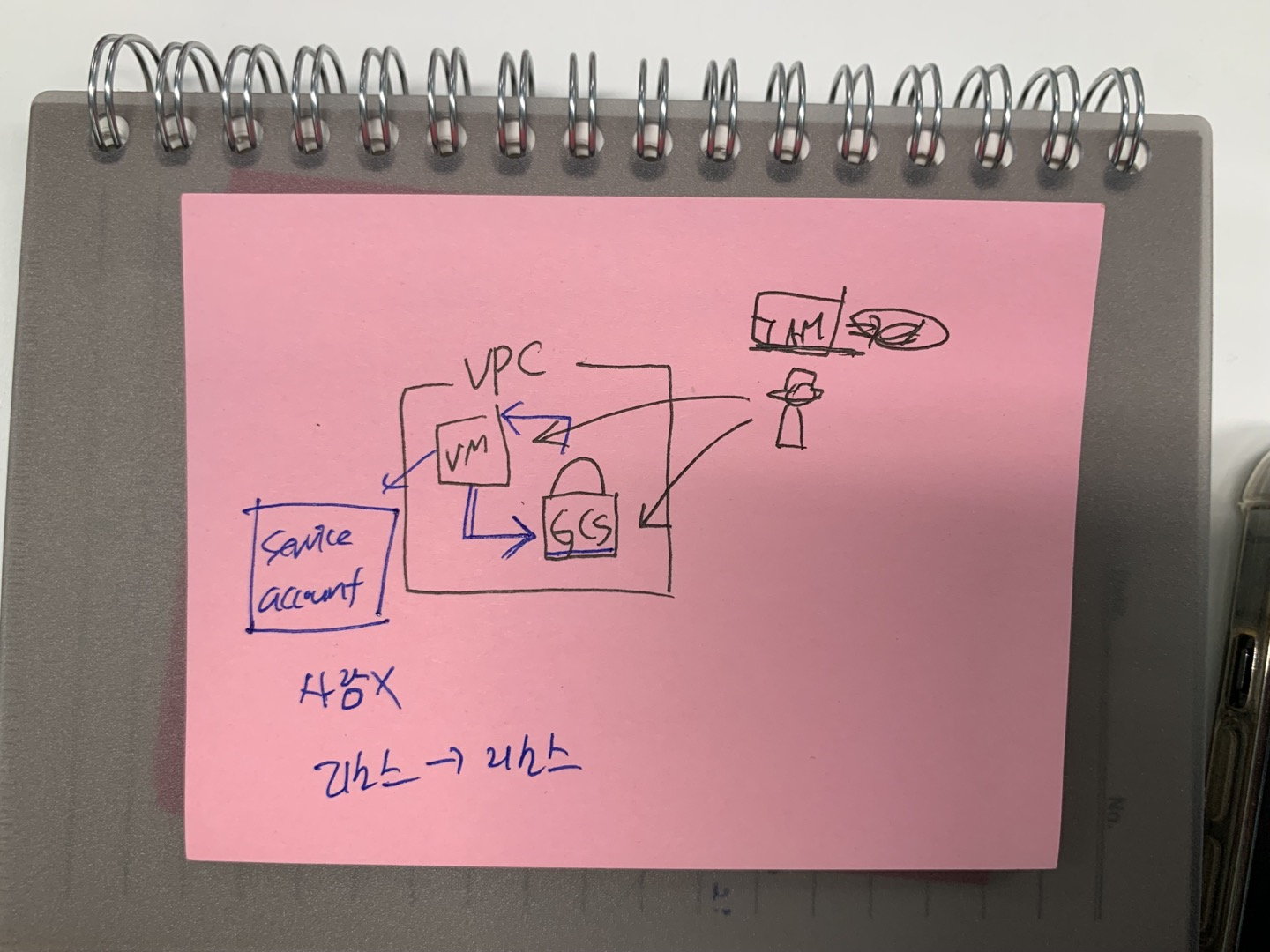

VPC-SC (Service Control) VPC-SC: 구글에서 사용하고 있는 API에 대한 보안 설정을 해준다. VPC와 관계없다. IDS, 패킷 미러링 등의 기능을 제공한다. IDS(탐지 시스템)을 통해서 인스턴스들이 주고받는 트래픽을 감지하고, 이상을 보이는 트래픽들에 대해서 알린다. 패킷 미러링: 네트워크의 통신은 휘발성이라는 특징이 있다. 중간에 패킷이 손실이 되더라도 확인할 수 있는 방법이 없다. 따라서 패킷을 복제해서 사용한다. 클라우드 로그에서 로깅을 보는 게 아니라, 패킷 자체에서 특정 VM에 넣어놓고 나중에 분석하는 용도로 사용한다. (통신 중의 VM A → 복제된 VM B) Packet Mirroring Packet Mirroring은 VPC 내에서 특정 인스턴스의 트래픽을 점검할..